Server::Installeren

ClearOS Distibutie Introductie

In de nu volgende pagina's wordt het installeren en configureren van een ClearOS Linux distributie op de 'testserver' beschreven. De installatie op de 'homeserver' verloopt op dezelfde manier. In 2009 is de toenmalige distributie van ClarkConnect overgegaan naar ClearOS.

ClearOS Community 7 is een 'cloud-connected' Server, Network, and Gateway operating systeem ontworpen voor kleinere organisaties. Je kunt het zien als een volgende generatie server voor kleinere organisaties die geïnstallereerd kan worden op hardware, een virtuele machine of in de cloud. ClearOS heeft een 'Marketplace' vol met makkelijk te installeren apps mede dankzij de intuïtieve webinterface.

De Community Editie is de Open Source en gratis versie zonder support. Er zijn veel gratis extra features.

Zie ook https://www.clearos.com/products/clearos-editions/clearos-7-comparison en de on-line gebruikers manual https://www.clearos.com/resources/documentation/clearos/index:userguide7

Maak ClearOS 7 boot USB

Mocht de computer een DVD station hebben dan kan natuurlijk de ClearOS 7 iso gewoon op een DVD gebrand worden en het installatieprogramma hiermee geboot worden.

Huidige PC's hebben vaak geen DVD reader meer en voor onze ClearOS server is deze verder ook niet noodzakelijk.

Voor het installeren maken we nu eerst een ClearOS 7 boot USB

Zie ook ClearOS documentatie: ClearOS USB Installer

Op een Windows PC

- Download de meest recente installatie ISO ClearOS 7 Community 64-bit

Download tevens Syslinux-4.05. Gebruik geen andere versies, die werken waarschijnlijk niet. Alternatieve download is hier - Gebruik een USB-stick van minimaal 2 GB en geformatteerd met FAT32 (dus stick is helemaal leeg).

- Open het ClearOS iso bestand met Winrar (alleen open, dus geen extract) en kopieer (Ctrl-C -> Ctrl-V) de folders 'images' en 'isolinux' naar de root van de USB drive

- Wijzig op de USB de mapnaam 'isolinux' naar 'syslinux'

- Open nu de folder 'syslinux' en wijzig van bestand 'isolinux.cfg' naar 'syslinux.cfg'

- Kopiëer nu 'clearos-community-x86_64-DVD.iso' ook naar de root van de USB

- Extract het Syslinux-4.05.zip bestand naar een tijdelijke folder c:\tmp

- Open een commando prompt en cd naar c:\tmp\win32 (# cd \tmp\win32)

- Registreer de drive-letter van de USB (in mijn geval K)

- Run het commando # syslinux.exe -m -f -a -d /boot/syslinux K:

- De USB is nu bootable met ClearOS 7

Op een Linux machine

- Plaats gewenste USB stick (minimum 2 GB) in de Linux machine

- Stel vast wat de drive is waarop de USB stick gemount is met # dmesg. In dit voorbeeld gebruiken we 'hdd'

- Zoek op een windows PC in een browser het downloadadres van de meest recente ClearOS versie. We vinden o.a. de url: http://mirror1-amsterdam.clearos.com/clearos/7/iso/x86_64/ClearOS-DVD-x86_64.iso

- Op linux machine:

# cd /tmp

# wget http://mirror1-amsterdam.clearos.com/clearos/7/iso/x86_64/ClearOS-DVD-x86_64.iso - Kopiëer de ISO inclusief de MBR naar de USB:

# dd if=ClearOS-DVD-x86_64.iso of=/dev/sdd bs=1024000

Waarschuwing, dit commando overschrijft alles op station 'sdd'! - De USB is nu bootable met ClearOS 7

Een alternatieve methode om een Linux boot USB te maken wordt aangeboden door Unetbootin

Installatie met bootdisk of USB

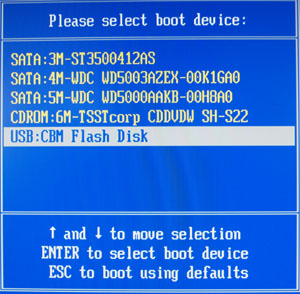

- Boot de PC en ga naar de BIOS: druk Delete tijdens de start.

Zet bij de MSI B85M Eco in de BIOS: booten naar 'USB', securemode 'Off' en zet PnP uit (problemen met monitor herkenning). Powermanagement: Restore after Power loss: Last State.

Zet bij de MSI B450 Tomahawk MAX: als BIOS scherm opent. Selecteer SETTINGS. Onder BOOT kan bootvolgorde ingesteld worden maar met USB en/of USB/EFI als eerste werd toch doorgestart naar de SSD schijf. Selecteer daarom ‘Save and Exit’ en selecteer de USB onder ‘Boot Override’

- Boot opnieuw en de MSI (homeserver) zal nu van de USB de installatie starten.

Druk bij de Asus (testserver) F8 voor het bootmenu en selecteer hier USB (of CDRom voor bootdisk)

- Start de installatie van de CD en volg de wizard. Aan het einde wordt om een reboot gevraagd.

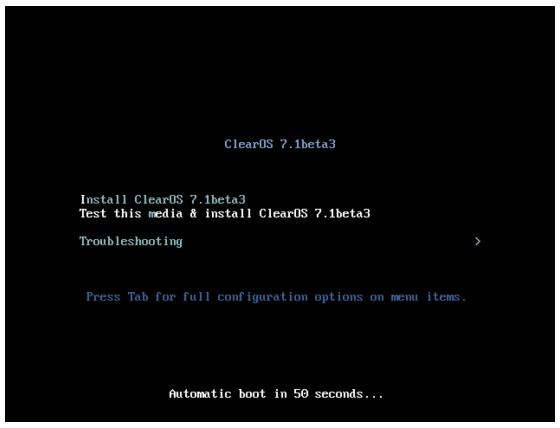

ClearOS Installatiewizzard

De wizzard neemt je door middel van de diverse screens mee door het installatieproces. Hieronder de meest belangrijke.

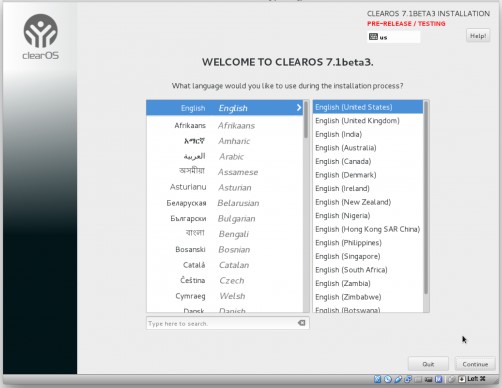

- Kies taal

Als Nederlands gekozen wordt zal ook de tijdzone automatisch naar Amsterdam gezet worden.

- Het set-up programma detecteert vervolgens zelf al de nodige instellingen en geeft dit weer in de 'Installatie Summary'. Items met een gevaren driehoek vereisen nadere aandacht. Wijzig de rest alleen als volgens jouw de selectie incorrect is.

Naar index

- Dit scherm verschijnt als je selecteert de tijdzone te wijzigen. Accepteer de systeem default of wijzig naar behoefte.

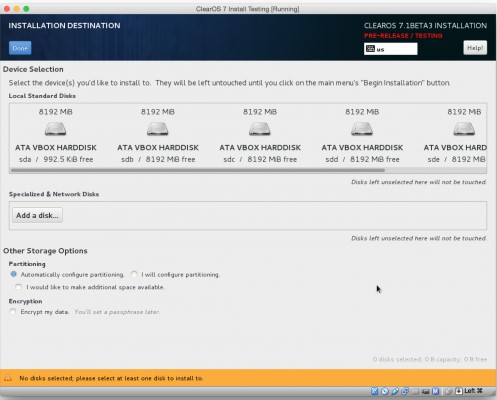

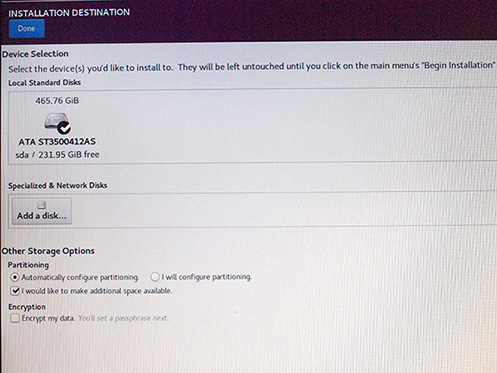

Op de installatiesummary werd aangegeven het installatie doel verder te definiëren. Selecteer deze optie en onderstaand scherm opent.

Automatische- of Handmatige Partitie

Hoewel de automatische partitionering uitstekend werkt, kan het in veel gevallen beter zijn zelf de beschikbare ruimte te verdelen. Bijvoorbeeld met veel gebruikers voor /home is het misschien zelfs nuttig hiervoor zelfs een fysieke extra harde schijf toe te voegen. De hiernavolgende partitionering is gebaseerd op ervaringen tot nu toe betreffende de benodigde ruimte.

Om hierin later aanpassingen te kunnen doen zoals bijvoorbeeld het toevoegen van extra diskruimte aan een specifieke mount is het verstandig het Linux Volume Management (LVM) te gebruiken.

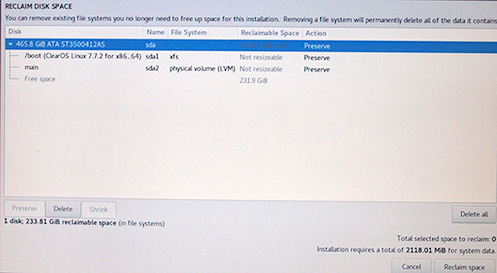

Reclaim diskspace

Als we op dit punt aangeland zijn en als we een HDD gebruiken waarop nog een oude Linux Partitie staat hebben we nu de keus de oude partitionering te gebruiken/aan te passen of de partitie of een gedeelte ervan te verwijderen.

Kies in het laatste geval aanvankelijk voor Automatische partitionering en vink aan: 'I would like to make aditional space available'

Als we vervolgens 'Done' aanklikken krijgen we een scherm met de diverse delete opties:

Selecteer nadat we (alle) ruimte teruggewonnen hebben nu de optie 'I will configure partitioning'

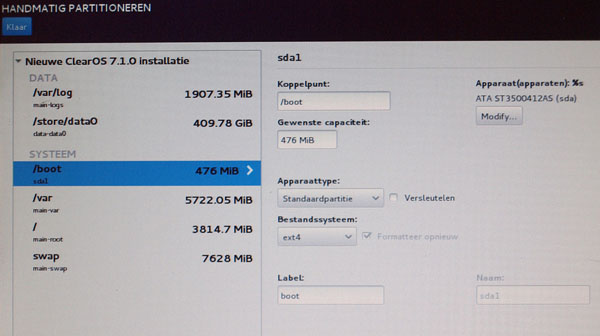

Handmatig Partitioneren

Linux Volume Management: Volume Groups

Zie voor het hele LVM verhaal de LVM Administrator's Guide

Scheiding OS en gebruikersdata

Zoals omschreven in de ClearOS visie Centralized User Data worden de gebruikersdata en het OS gescheiden opgeslagen.

Aanvankelijk heb ik op mijn operationele server met ClearOS 7.3 exact deze ClearOS strategie gevold, dwz. VG 'main' met het OS en VG 'data' met alle gebruikersdata. Hierbij bevat VG 'data' zowel de live- als de backup-data.

Na een paar jaar vond ik deze verdeling toch te riskant. Bij bijv. een crash van één PV (Physical Volume) in de VG 'data' verlies je niet alleen de 'live' data maar ook de backups hiervan. De zaak is dan nog wel te restaureren met de backups in VG 'safe' maar ingewikkeld en tijdrovend. Tevens zijn de intervallen van de dumps in 'safe' veel langer met een groter verlies van recente data.

Om voornoemde redenen ben ik in januari 2019 afgeweken van het ClearOS model en heb ik VG 'data' opgesplitst in 2 individuele VG's 'datalive' en 'databck'. Zie voor meer details hierover het hoofdstuk Data Opslag

Op de server gaan we uiteindelijk gebruik maken van 4 Volume Groups (VG):

a. VG 'main' met het OS.

b. VG 'datalive' met alle 'live' gebruikersdata.

c. VG 'databck' met backups van de 'live' data

en van alle PC's op het lokale netwerk.

c. VG 'safe' voor alle backups

Voor de initiële installatie en configuratie van het ClearOS Operating System volstaat de partitionering van de eerste HDD met VG 'main' voor het OS

Partitionering van de andere harde schijven nu nog niet nodig, zie hiervoor het hoofdstuk Data Opslag en FAQ en Oplossingen > Linux Volume Management Manipulaties

'Main'

Op mijn huidige operationele server met ClearOS 7.3 is van VG 'main' minder dan 38% van de 100 GB in gebruik. Dus er is voldoende ruimte voor eventuele uitbreiding van de Logical Volume's (LV's) in deze VG.

NOTE: Dit werkt alleen als alle gebruikersdata zoals van /home en /var/www en /var/lib/BackupPC

buiten de VG 'main' gehouden worden!

De op de huidige productieserver gemaakte indeling voldoet ruimschoots dus maken we bij een (her)installatie de volgende indeling:

- Koppelpunt /boot met capaciteit van 500 MB op /dev/sda1 (buiten VG!)

- VG Main met capaciteit van 100 GB

In VG 'main' de volgende LV's: - main-root koppelpunt / 10 GB

- main-var koppelpunt /var 10 GB

- main-logs koppelpunt /var/log 10 GB

- main-swap koppelpunt '' 8 GB

- Boot

De mount '/boot' moet zich aan het begin van de 1e partitie van een harde schijf bevinden en kan niet onderdeel zijn van een Volume Group.

Koppelpunt '/boot', Gewenste capaciteit '500 MB', Apparaattype 'Standaardpartitie', Bestandssysteem 'ext4', Label 'boot', Naam 'sda1'

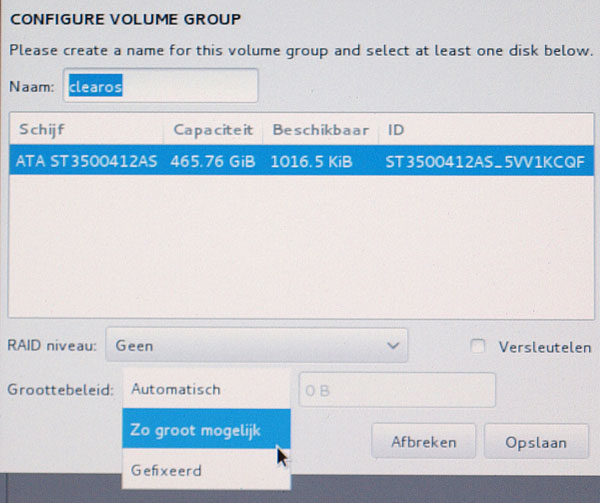

- Volume Group main

Vervolgens maken we de eerste Volume Group (VG) 'main' aan.

We kiezen in het 'Handmatig Partitioneren' scherm voor Apparaattype 'LVM' en per default is dan de Volume Groep 'clearos. Kies hiervoor nu 'Modify...' en daarna voor 'Maak een nieuwe Volume Groep aan...'

Vul in Naam 'main', RAID niveau 'geen', Groottebeleid 'Gefixeerd' en zet grootte '100 GB'

- Nu maken we de Logical Volumes (LV's) van VG 'main', te beginnen met:

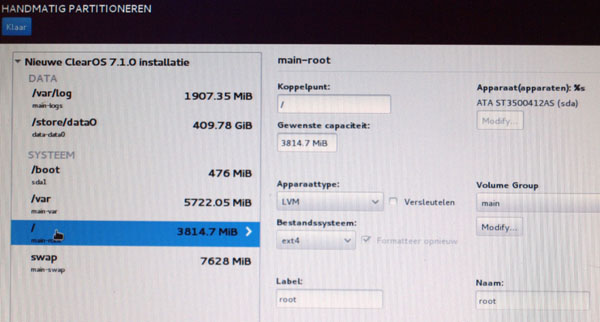

ROOT

Koppelpunt '/', Capaciteit '10 GB', Apparaattype 'LVM', Volume Groep 'main', Bestandssysteem 'ext4', Label 'root' en naam 'root'

Naar index

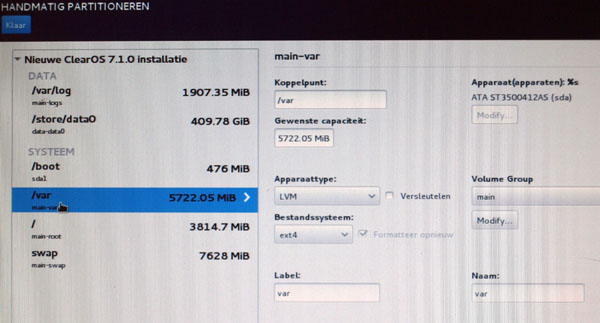

- VAR

Koppelpunt '/var', Capaciteit '10 GB', Apparaattype 'LVM', Volume Groep 'main', Bestandssysteem 'ext4', Label 'var' en naam 'var'

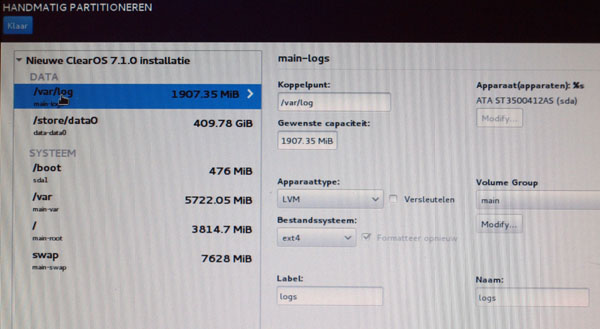

- LOGS

Koppelpunt '/var/log', Capaciteit '10 GB', Apparaattype 'LVM', Volume Groep 'main', Bestandssysteem 'ext4', Label 'logs' en naam 'logs'

Naar index

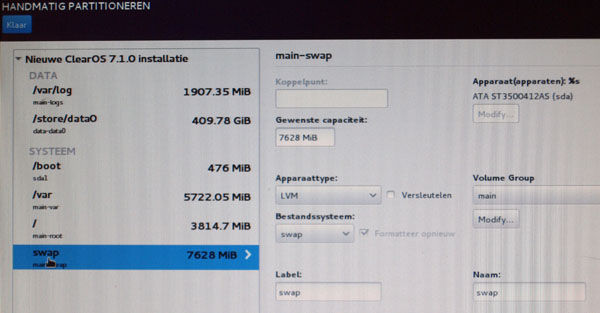

- SWAP

Koppelpunt ' ', Capaciteit '8 GB', Apparaattype 'LVM', Volume Groep 'main', Bestandssysteem 'swap', Label 'swap' en naam 'swap'

- Voorgaande gemaakte koppelpunten omvatten samen het OS met de LV's in de VG 'main'

De rest van de eerste HDD sda laten we voorlopig ongepartitioneerd. Hiermee gaan we verder na de installatie en configuratie van ClearOS 7.3 in het hoofdstuk Data Opslag

Naar index

- Hiermee zijn de voor de installatie benodigde indelingen gemaakt en keren we terug naar het scherm met het 'Installatie Overzicht'

Als hier alle instellingen in orde zijn selecteren we rechtsonder 'Begin Installatie'.

Wachtwoord

De installatie start met het kopiëren van de bestanden. Op dit moment moet ook nog een wachtwoord voor 'root' aangemaakt worden.

Als de installatie compleet is maken we een reboot en wordt er een IP adres vermeld waarmee we met een browser op in kunnen loggen om de installatie 'headless' voort te zetten.

Als we willen kunnen we voor die tijd nog wel de netwerkinstellingen bijwerken naar eigen wens

a. Interface enp34s0.

b. Role: Extern

c. Connection type: dhcp (zie Connectietype DHCP en IP reservering op router)

d. IP: 192.168.178.4

e Netmask: 255.255.255.0

Edit DNS

#1: 192.168.178.1

- Nu kunnen we naar de commandline te gaan, maar de ClearOS 7 configuratie gaat nu headless verder in een browser met url: https://192.168.178.4:81/

Naar index

Naar index

GRUB configuratie: boot zonder ClearOS splash

Bootpauze:

Grub heeft een bootpauze van 5 seconden voor het maken van een menukeuze. Bij onze installatie is er maar 1 OS dus deze bootpauze heeft geen zin.

Edit hiervoor /etc/default/grub en zet GRUB_TIMEOUT=0

Splashscreen:

Bij de boot start er een ClearOS splash-screen. Mijn voorkeur is echter de meer verbose boot.

Verwijder in /etc/default/grub van GRUB_CMDLINE_LINUX aan het eind de twee woorden ‘rhgb’ en ‘quiet’.

Audit logging uitzetten:

In het recente verleden kon een systeem met SSD overbelast worden doordat er massaal auditlogs naar /var/log/audit

geschreven werden door de auditdeamon. Mocht zich dat opnieuw voordoen dan is het auditen te stoppen door de toevoeging in /etc/default/grub van de regel 'audit=0' Zie ook thegeekdiary

Activeren:

Om deze wijzigingen te activeren: # grub2-mkconfig -o /boot/grub2/grub.cfg

Headless Webconfig Administratietool

'Headless'

Na het rebooten aan het einde van de installatie komt het systeem, als de monitor nog aangesloten is, met een zeer basische console. Deze is nodig als er netwerk problemen zijn en er geen connectie gemaakt kan worden met een web-based gebruikers interface van een PC op de LAN.

Normaal gesproken wordt er verder gewerkt in de zogenaamde 'headless' mode, dus zonder monitor.

'Webconfig'

Zodra de ClearOS installatie van de bootdisk afgerond is kunnen all andere ClearOS voorzieningen geconfigureerd worden met de webbrowser vanaf elke PC of labtop op het locale netwerk (LAN). ClearOS heeft hiervoor het web-based adminstratie tool Webconfig mee geïnstalleerd.

Webconfig van ClearOS is een eenvoudige Gebruikers Interface voor het beheren van een Linux Server.

Webconfig luistert op de non-standaard poort 81, open Webconfig in de browser met de volgende URL: https://Server-IP:81

Vervang hierbij Server_IP door de IP die de server op de LAN heeft, dit is geselecteerd aan het einde van de sectie 'Handmatig Partitioneren' item 9. Het protocol is HTTPS dus de communicatie gebruikt 128-bits versleuteling (Zie ook de Certificaat Manager sectie).

Server-IP: Als de server in een ander netwerk aangesloten wordt, dan kan het door DHCP toegekende IP adress gevonden worden in de router.

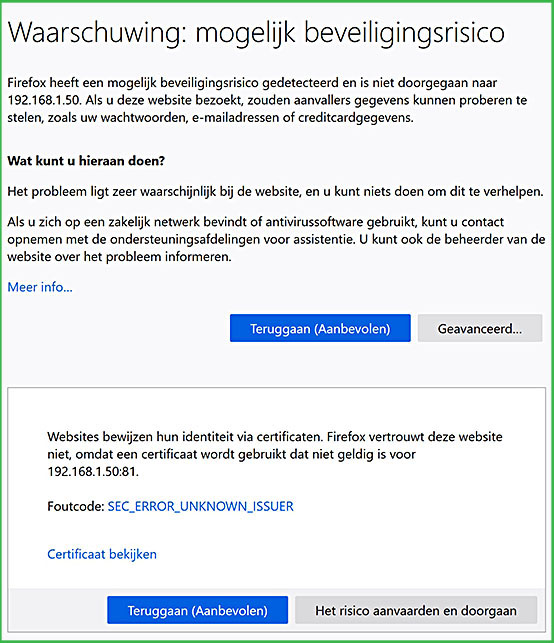

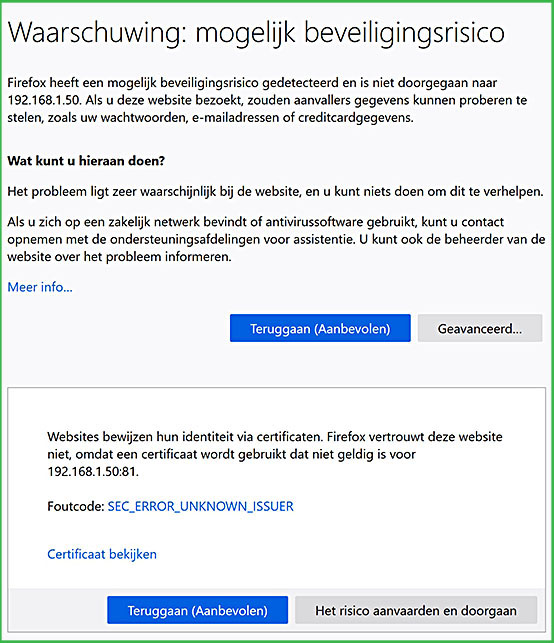

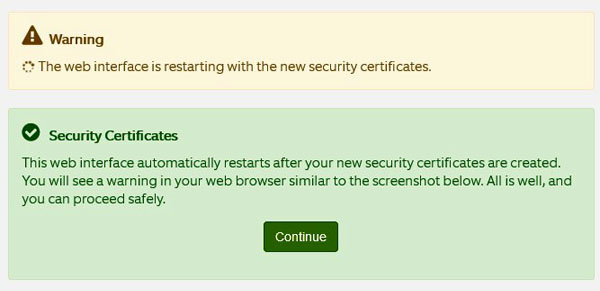

Bij het openen van deze URL zal er een certificaat waarschuwing van de browser volgen:

Klik 'Geavanceerd' en vervolgens op 'Het risico aanvaarden en doorgaan' om de boodschap te negeren en het certificate te accepteren.

De verbinding is daarna nog steeds veilig en versleuteld, alleen het certificaat is niet officieel.

Tijdens de verdere configuratie zullen we nog veelvuldig op Webconfig terugkomen.

Installatie afronden met WEBCONFIG

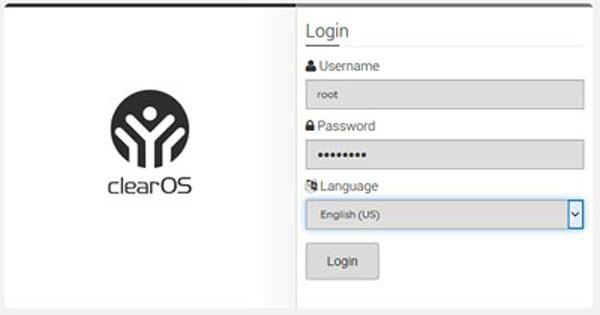

Login op Webconfig

Open Webconfig in de browser met de URL: https://Server-IP:81 en login met username: root en het wachtwoord van de sectie ClearOS Installatiewizzard punt 9

|

Note: Toekomstige aan te maken gebruikers kunnen hier ook inloggen om hun wachtwoord te wijzigen en het security certificaat te downloaden. Als de beheerder 'root' aan bepaalde gebruikers Administrator toegang heeft verstrekt zullen deze gebruikers ook toegang krijgen tot de specifieke Webconfig pagina's. Elke configuratiepagina heeft een link naar de gebruikershandleiding voor hulp. |

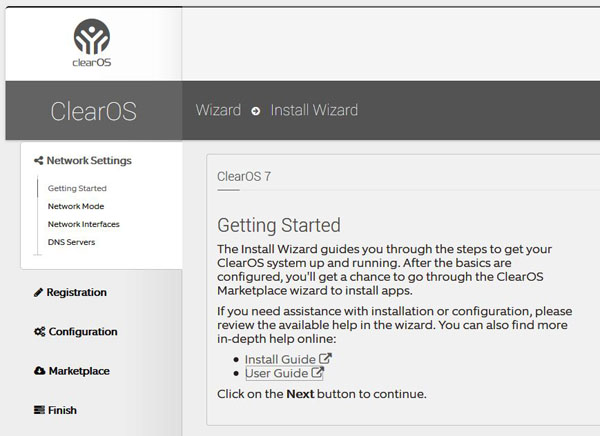

Nu opent de 'Getting Started' pagina.

Selecteer voor hulp de Install Guide en User Guide

Op de webpagina staan in de linkerkolom de stappen die voor deze eerste installatie doorlopen moeten worden.

Klik 'Next' om te beginnen.

NETWORK

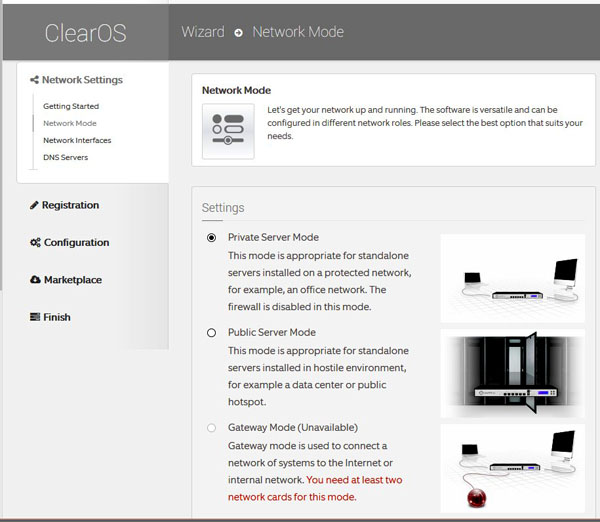

Network Mode

We selecteren voor nu de private server mode d.w.z. zonder firewall.

Pas nadat we later de firewall geconfigureerd hebben zetten we de Network Mode naar 'Public Server' d.w.z. met firewall

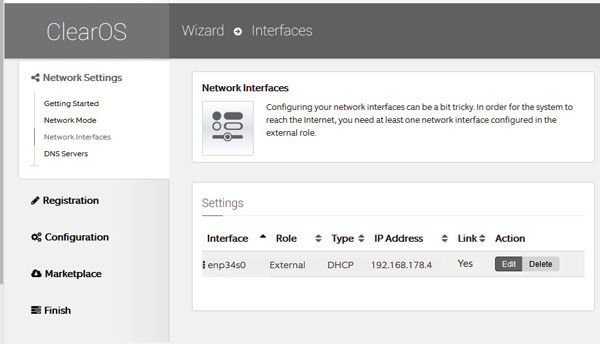

Network Interfaces

Hier configureren we de interface (NIC) die tijdens de initiële installatie gedetecteerd is.

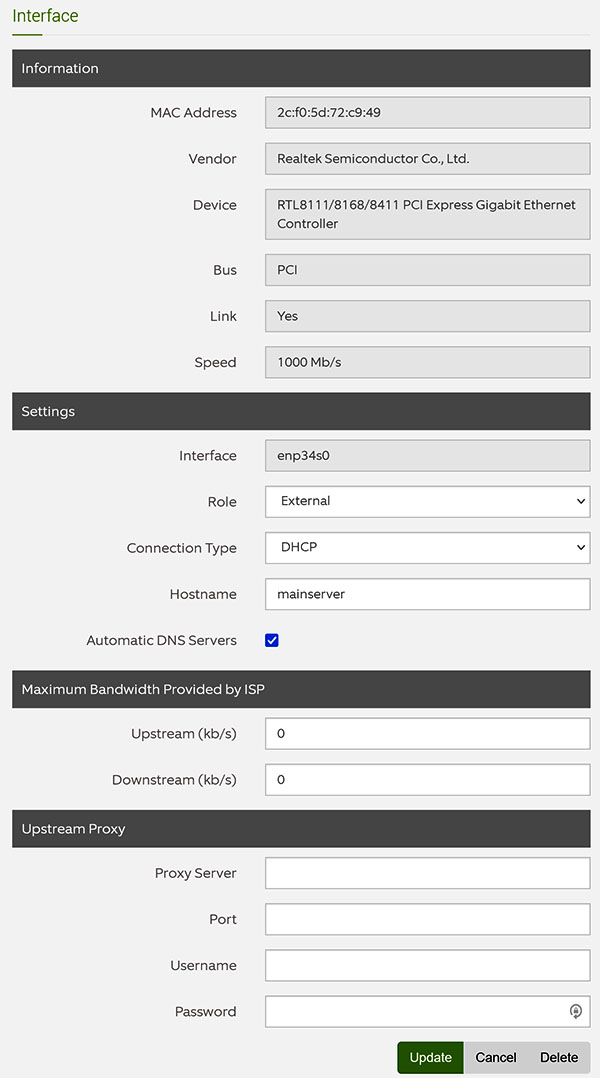

Interface

Voor enp34s0 zetten we de Role naar External (verbinding met internet).

Connectiontype

We zetten het connectietype van de server naar DHCP.

Op de router reserveren we vervolgens een Static IP, zie navolgende sectie Connectietype DHCP

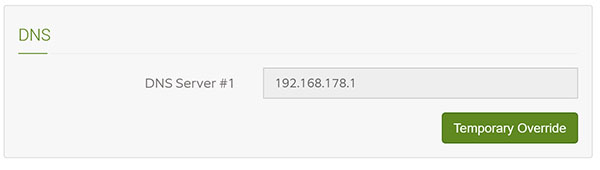

DNS Servers

Als gekozen wordt voor DHCP wordt in bovenstaand scherm 'Automatic DNS Servers' aangevinkt en selecteert de wizard het IP van de router.

Op de router worden de DNS adressen ingesteld zoals door de provider verstrekt.

De router gebruikt de door de provider aanbevolen DNS servers.

Connectietype DHCP en IP reservering op router

Connectietype

Voor een server is het belangrijk dat deze een vast IP krijgt, ten eerste voor het instellen op de router van portforwarding naar de webserver

Aanvankelijk heb ik daarom gekozen voor

connection type: Static met een vast IP.

Dit geeft echter een probleem als bijvoorbeeld de internetrouter crashed en we deze vervangen door een nieuwe router die een andere IP range gebruikt.

Router en server bevinden zich nu in verschillende netwerken en de server wordt niet gevonden. Dus ook de netwerk settings van de server kunnen niet aangepast worden.

De enige optie in dit geval is de IP range van de router (tijdelijk) te wijzigen naar de IP settingen van de oude router.

Connectiontype: DHCP

Om voornoemd probleem te voorkomen heeft het de voorkeur connectiontype: DHCP te kiezen.

De server krijgt nu een IP adres toegewezen door de router en wordt daarmee automatisch onderdeel van het (nieuwe) netwerk.

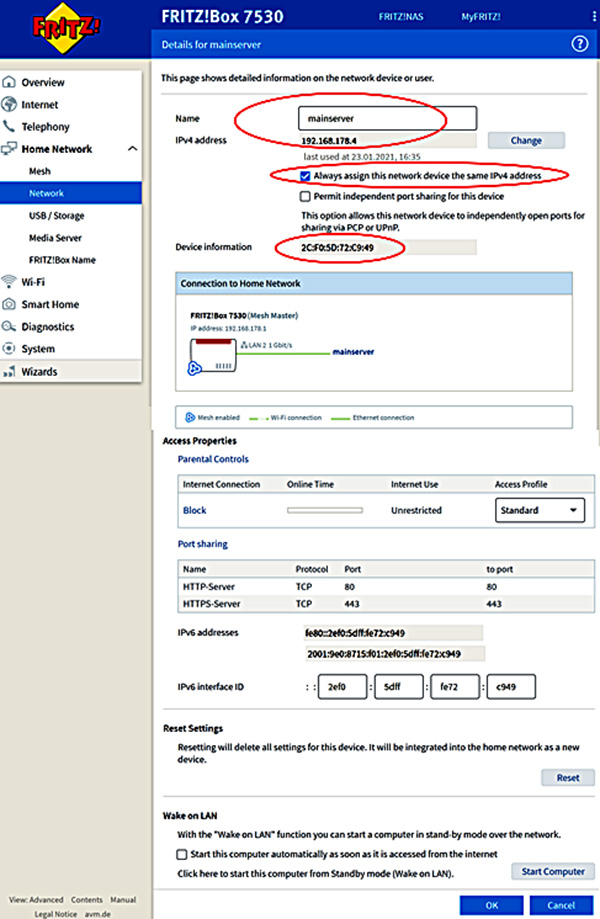

IP reservering

De (web)server maken we vanaf het internet bereikbaar door portforwarding in te stellen op de router. Om te zorgen dat de server hiervoor zijn eigen IP krijgt moeten we dit vaste IP reserveren op de router. Ook voor de Samba Netwerkserver maken we gebruik van een vaste IP's, zie hiervoor Beperking toegang tot 'trusted-IP's'

In de router krijgt de server een vast IP-adres gebonden aan het MAC-adres.

Selecteer dit vaste IP in de range 192.168.178.0/26 (192.168.178.0 t/m 92.168.178.63). Zorg er hierbij voor dat de DHCP pool van de router begint boven deze range van 0-63!

Voor security is het dus wel belangrijk dat de router beveiligd is met een sterk wachtwoord.

Voorbeeld mainserver configuratie in Fritz!Box router:

Registreren

Selecteer Editie

Na de netwerkinstellingen komen we op de pagina waar we de Editie selecteren. Wij kiezen de (gratis) ClearOS Community editie

Systeem Registratie

Om toegang te krijgen tot Apps op Marketplace, moeten we ons registreren

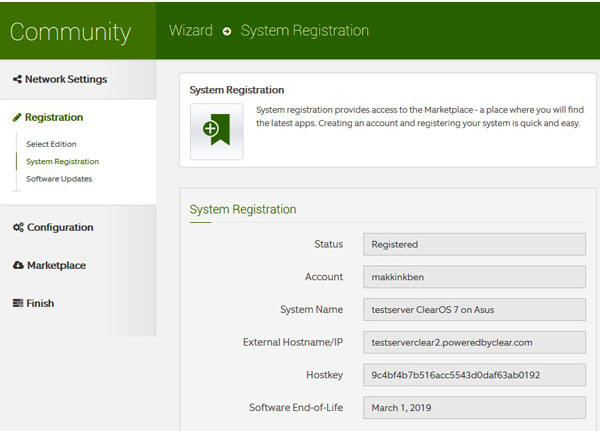

Testserver:

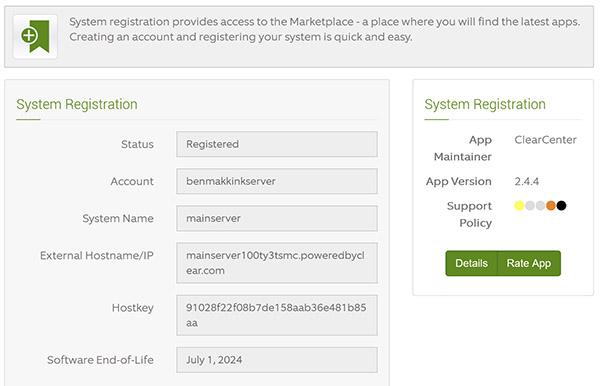

Homeserver:

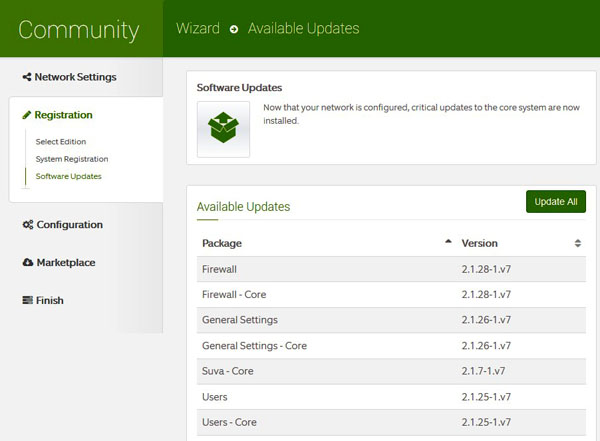

Software Updates

Het OS verbindt met ClearOS en controleert of de tot nu toe geïnstalleerde software up-to-date is. Selecteer 'Update All'.

Configuratie Domein-Hostname-Tijd

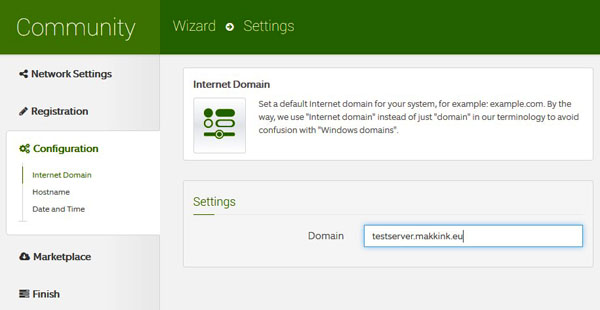

Domeinnaam

Nu volgen enkele administratieve pagina's, de eerste voor het verstrekken van de domeinnaam

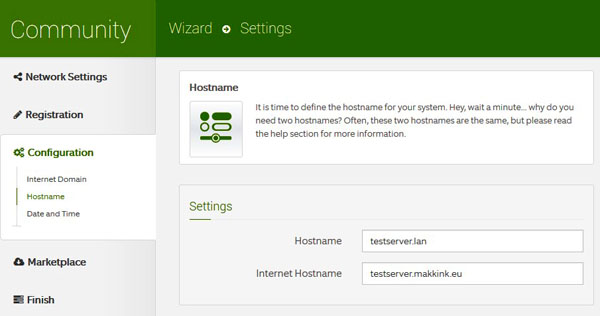

Hostname

Kan hetzelfde zijn als de domeinnaam. Zelf heb ik gekozen voor de lan naam

In de app 'IP-instellingen' Versie 2.6.0 ziet de pagina er inmiddels iets anders uit en in de velden zijn op 29 maart 2020 de volgende instellingen gemaakt.

Datum en Tijd

Als bij de initiële installatie gekozen werd voor Nederlands als taal, dan word door de Wizard automatisch de tijdzone Amsterdam gekozen.

Ook nu wordt bij het configureren 'Date an Time' overgeslagen. Dit kan later altijd nog bijgesteld worden via de Web User Interface Webconfig (System > Settings > Date and Time).

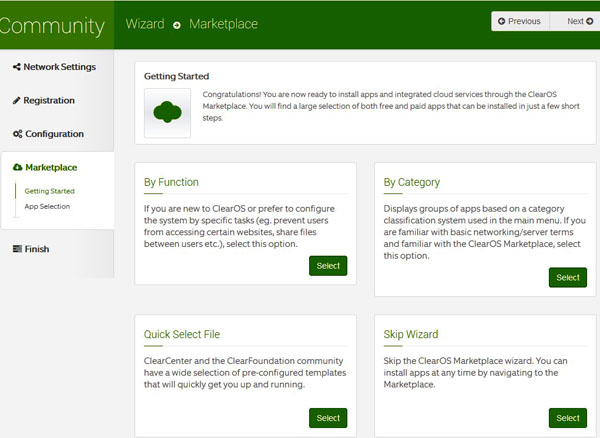

Marketplace

Marketplace opent nu met een pagina waar de selectiemethode van de Apps wordt geselecteerd.

Bij een eerdere installatie had ik een Quick Select File samen gesteld. Door deze te gebruiken zal de opzet van beide servers gelijk zijn.

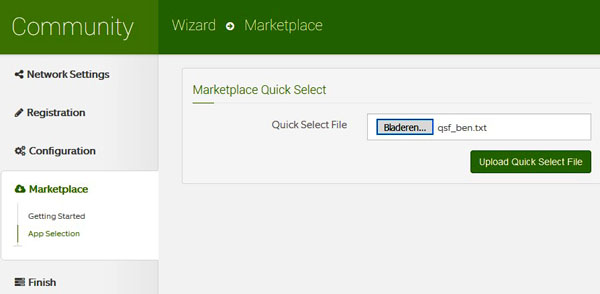

Marketplace Quick Select

Maak een tekstbestand aan met daarin de gewenste apps. Bekijk voor de layout het door mij gebruikte QSF bestand of save deze naar je lokale PC en bewerk deze naar wens.

Selecteer in de Marketplace de Quick Select File op de lokale PC en selecteer 'Upload Quick Select File'.

Bekijk hier het bestand /var/clearos/configuration_backup/installed_apps.txt met alle door mij geïnstalleerde apps op de mainserver. Dit bestand is makkelijk te bewerken om dienst te doen als QSF bestand door het verwijderen van de records met '*-core'

Download en Install

Na de upload van het QSF bestand opent ClearOS een pagina met alle geselecteerde Apps voor review.

Als alles akkoord is kiezen we voor 'Download and Install'

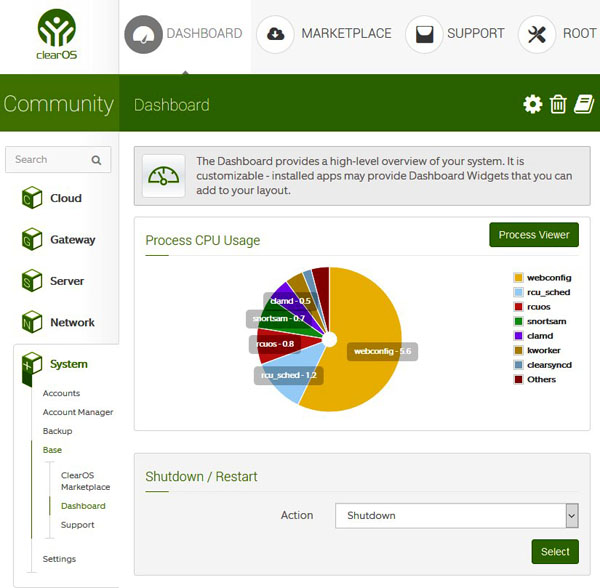

Zodra de Apps geïnstalleerd zijn is de installatie afgerond en opent Webconfig met een naar eigen wens in te delen Dashboard.

Helaas doen zich hier nog wat problemen voor. Meer dan 1 kolom per rij werkt niet. De default menubar aan de linkerzijde is een flipperkast.

Voor het menu kan in Webconfig > System > Settings > Theme gekozen worden voor 'Expanding Sidebar' of 'Category Headers'. De laatste vind ik wat overzichtelijker.

Software Updates

Ga naar Webconfig > Cloud > Updates > Software Updates en zet 'automatic updates' naar enabled.

De pagina opent verder met een lijst van 'Available Updates'. Selecteer 'Update All'.

Zelf heb ik de upgrades van geïnstalleerde modules uitgevoerd aan de prompt met commando 'yum'. Hierover later meer in sectie Configureren: UPDATES/UPGRADES uit ClearOS Repositories: Upgrade met Yum.

Naar index

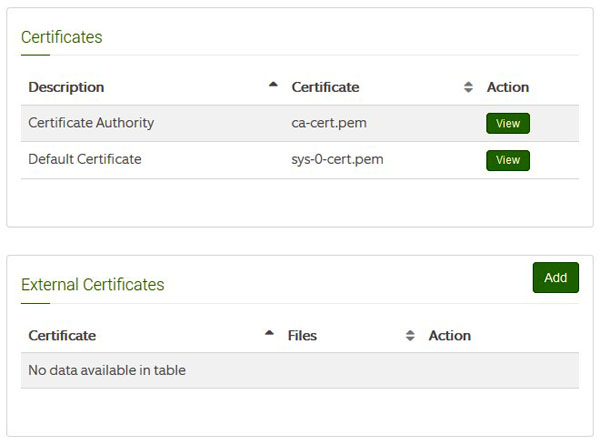

Certificaat Manager

Selecteer: Webconfig > System > Security > Certificate Manager

Lees ook de gebruikershandleiding

Self-Signed SSL certificaten

De Certificaat Manager voorziet de beheerder in de mogelijkheid zelf een Certificate Authority (CA) te creëren en deze dan te installeren als een vertrouwde (trusted) CA om de communicatie tussen twee computers te beveiligen.

Het

aanmaken van je eigen CA en het gebruiken om certificaten te ondertekenen wordt self-signed genoemd. Self-Signing is net zo veilig als het kopen van ondergetekende SSL certificaten van een Trusted CA, waar prijzen varieren van $50-300 per jaar.

Het risico aanvaarden en doorgaan

Self-Signing is aantrekkelijk en kostenbesparend als je SSL-toegang verschaft aan een kleine groep van bekende gebruikers. Zij krijgen namelijk onderstaande mededeling van de browser. Zij moeten vertrouwen dat het certificaat van jou komt en verdergaan met het aanklikken van 'Het risico aanvaarden en doorgaan'

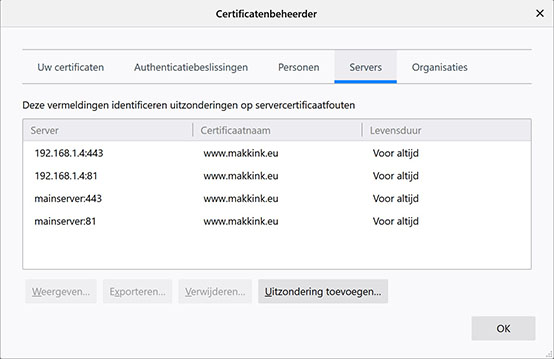

Certificaat 'aanvaarden en doorgaan' onthouden

In de

Firefox browser worden geaccepteerde certificaten onthouden zodat we niet elke keer opnieuw de boveenstaande SSL waarschuwing krijgen.

Zie FF Opties > Privacy en Beveiliging > Certificaten > Certificaten bekijken > Tab 'Servers'

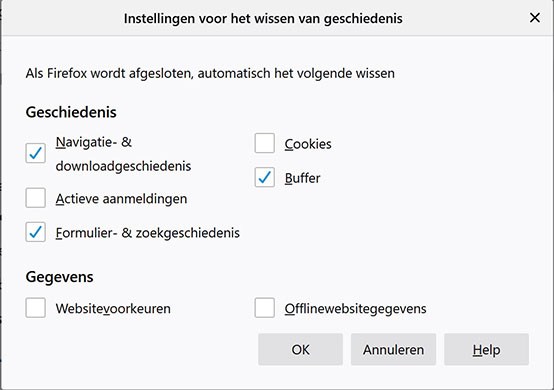

Zorg er voor dat bij het sluiten van Firefox deze uitzonderingen niet gewist worden.

Zie FF Opties > Privacy en Beveiliging > Geschiedenis: Als hier 'Geschiedenis wissen zodra Firefox sluit' aangevinkt is zorg dan dat onder 'Instellingen' Websitevoorkeuren niet aangevinkt is. Anders worden de uitzonderingen gewist bij het sluiten van Firefox

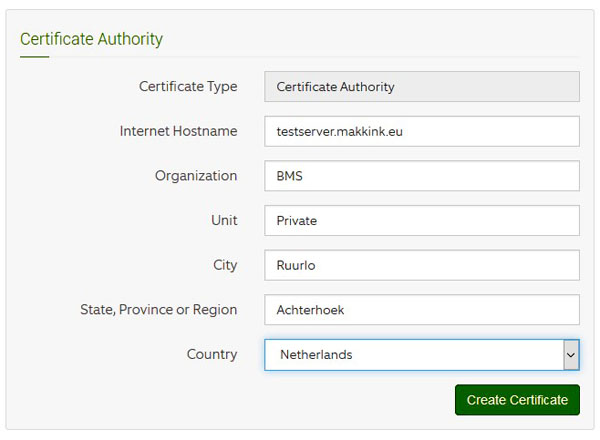

ClearOS server als CA

Op de Certificaat Manager pagina worden de data ingevoerd voor het opzetten van je ClearOS server als Certificatie Autoriteit (CA) voor interne Security Certificaten.

De data op deze pagina moet accuraat en eerlijk zijn zodat externe gebruikers vertrouwen zullen hebben dat het Root Certifate echt die van jouw organisatie is.

De informatie van de Organisatiepagina wordt door het systeem o.a. gebruikt voor:

- Genereren van beveiligings/SSL certificaten voor het systeem, zoals vereist voor OpenVPN, Webmail en het Web-based Administratie Tool Webconfig

- Genereren van beveiligings/SSL certificaten voor eindgebruikers. Deze certificaten worden gebruikt voor o.a Open VPN

- Genereren van beveiligings/SSL certificaten voor bijv. een beveiligde Webserver

Vul de gegevens van de organisatie in zoals onderstaand voorbeeld.

Note:

ClearOS heeft bij installatie een default certificaat

die we bij het starten van de Headless Webconfig Administratie geaccepteerd hebben.

Als we in de Certificaat Manager nu een internet hostnaam invullen verandert ook het beveiligings certificaat en moet deze opnieuw in de browser geaccepteerd en ingevoerd worden.

Er is nu een nieuw certificaat aangemaakt en met de Certificaat Manager App kunnen we deze beheren en uitrollen naar Apps en clienten

Let's Encrypt Free SSL Certificaten

Let's Encrypt is een open certificaat authoriteit (OpenCA) die voorziet in gratis SSL Certificaten. In 2017 heeft ClearOS de Let's Encrypt App geintegreerd voor de certificaat-levenscyclus en het beheer en hebben we de beschikking over een gratis Trusted CA

Zie Server::Apache HTTPS en Certificatie voor het installeren van Let's Encrypt en het maken en gebruiken van SSL voor beveiligde Webservers.

Einde van de installatie