Backup-Server::Startpagina

Waarom Backups

Om jezelf te beschermen tegen het verlies van data als er toch iets mis gaat, dien je een back-up beleid te hebben. In het back-up beleid worden de eisen meegenomen die je stelt aan het bewaren en beschermen van je data. Deze eisen stel je mede vast op basis van een risicoafweging.

Maak back-ups en test

Het regelmatig maken en testen van back-ups is van essentieel belang. Hiermee borg je dat je beleid ook uitvoerbaar is als je data en systemen zijn aangetast en hersteld moeten worden. Hierbij is het van belang om niet alleen je data veilig te stellen, maar ook over een geoefende werkwijze te beschikken om deze snel te herstellen. Deze werkwijze moet worden getest om de technische werking te bewijzen.

Bedenk van welke data back-ups noodzakelijk zijn en hoelang je deze moet bewaren

3-2-1 regel

Deze kan helpen bij de inrichting van je backupproces. Zorg voor 3 versies van je data (je productiedata en twee back-ups), op 2 verschillende media (bijvoorbeeld op fysieke gescheiden harde schijven), met 1 kopie op een andere locatie voor noodherstel (bijvoorbeeld een kluis in een ander gebouw).

Door backups op een andere locatie op te slaan kun je, indien bijvoorbeeld ransomware je bedrijfsnetwerk heeft versleuteld, je systemen herstellen.

Beperk de toegang

Beperk de toegang tot de backups. Denk hierbij aan de toegangsrechten, maar ook het versleutelen van je back-ups. Een externe back-up hoort ‘onmuteerbaar’ te zijn, dus kan niet meer worden aangepast of verwijderd vanaf de originele locatie nadat die is weggeschreven. Dit voorkomt dat bij een ransomware aanval je back-ups ook onherstelbaar worden aangetast.

Thuisnetwerk en thuisserver Back-up strategie

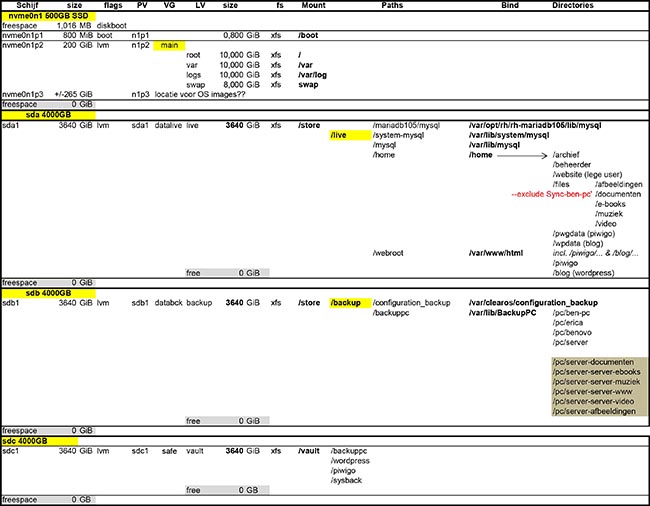

Mijn thuisnetwerk bestaat uit 3 PC's, 2 Smartphones, een Productie File- en Webserver en een Testserver

- De gedeelde bestanden op Fileserver bevinden zich samen met de Webserver data op een eigen 'Live' harddisk.

- Op een tweede separate harddisk (backup) wordt van de 'Live' data op de server een backup bijgehouden aangevuld met de data van de PC's en smartphones in het netwerk.

- Wekelijks worden van al deze backupbestanden opnieuw backups gemaakt op een derde harddisk genaamd 'vault'.

Zie Exploring Linux Thuisserver pages Server layout en backup strategie

Hieronder de uitsnede van de flowchart

Air-gapping

Aanvullend op de drie bovenstaande datasets op de fysiek gescheiden opslagmedia, worden 2 x per jaar van alle data handmatig backups gemaakt op een externe USB-disk.

Met deze laatste stap hebben we dus een zogenaamde air-gapped off-line backup welke zoals hierna omschreven zeker i.v.m. ransomware een essentiële stap is.

Omdat dit slechts 2 x per jaar uitgevoerd wordt lopen we echter het risico dat voor een half jaar aan data verloren gaat.

Backup Server

Om automatisch en meer frequente off-line backups

te maken volgen op deze site de details van het opzetten van een Backup-Server op een Raspberry Pi 4

Hoe Ransomware bestendig is je Data-Backup beleid?

Met ransomware protectie zijn backups je laatste verdediging. Maar alleen op backups vertrouwen is niet genoeg om je tegen de dreigingen van malware te beschermen.

In deze sectie kijken we naar een paar stappen om er voor te zorgen dat je alles doet om je backups voor ransomware te beschermen.

Ransomware heeft het gemunt op je Backups

Je backupdata zijn een aantrekkelijk doel voor cybercriminelen. Door bezit te nemen van je data en systemen hebben ze alles in handen om losgeld te eisen.

Als je backups onvoldoende beschermd of

gescheiden zijn van je netwerk schept dit de mogelijkheid voor ransomware aanvallen en stelt cybercriminelen in staat je backupsystemen te localiseren en compromiteren.

Als zij er in slagen je backups te versleutelen of te vernietigen kunnen ze zelfs hogere ransom betallingen eisen als het geheel van scratch opbouwen van je systemen en data je enige alternatief is.

De gevaren van een 'Cloud-Only' strategie

Het gebruiken van opslag van je backups in de cloud is de oplossing bij uitstek om je te beschermen tegen het per ongeluk verwijderen, verliezen en/of beschadigen van je data.

De cloud voldoet volledig aan de 'offsite' backup vereiste van een goede 3-2-1 strategie.

Maar als data naar de clod gesynchroniseerd worden, kan dit ook resulteren in het copieren van ransomware en niet te restaureren versleutelde data in de backups. De gearchiveerde ransomware mag dan wel niet 'live' zijn

maar zal herstelde systemen opnieuw infecteren.

Wat kun je doen, nu backups zo aantrekkelijk zijn voor ransomware cybercriminals, om zeker te maken dat je data-backup strategie zo ransomware bestendig is als maar mogelijk is?

Het antwoord hierop

is het versterken van de beveiliging van je archieven zelf.

Bewaar Backups Offline

De 3-2-1 backup strategie adviseert één copie van je data op een andere locatie te bewaren. Veel organisaties beschouwen opslag in de cloud als afdoende - en veel cloud-providers moedigen dit aan.

Maar in feite blijven de data 'online'in de cloud

en zijn dus kwetsbaar voor ransomware. Alleen Air-gapping de backup storage zorgt ervoor dat de data niet van afstand aangevallen kunnen worden.

Optimaliseer je Backup Frequentie

Je backup is een snapshot van het moment en verouderd snel. Des te langer tussen snapshots des te meer nieuwe data verloren zullen gaan.

Met recentere data reduceren we de tijd die nodig zal zijn voor het herbouwen en herstellen van systemen en data.

Door van data vaker backups te maken reduceer je het negatieve effect van ransomware.

Creëer Immutable Backups

Door de backups read-only te maken is een effectieve methode om ransomware-infectie te voorkomen.

Aanvullend de backups immutable maken verzekert je ervan dat je altijd een accurate reflectie van je data en systemen hebt op dat moment. Hiervoor moet backup software gebruikt worden waarmee gecontroleerd wordt wanneer bestanden verwijderd of gewijzigd kunnen worden.

NOTE:

Zelfs air-gapping backups heeft zijn kwetsbaarheden. Elke keer als een backup gemaakt wordt, naar bijvoorbeeld een externe disk, is deze disk (tijdelijk) 'online'. Als het daarbij gaat om grote data volumes en redelijk hoge frequentie houdt dit in dat de backupstorage nog steeds niet zo air-gapped is als we zouden wensen.

Om zo dicht mogelijk bij de aanbevolen strategie te komen richten we op een Raspberry Pi4 een Linux Backup-Server in met de volgende condities:

- De Backup-Server is per default uitgeschakeld. Door middel van een stopcontact met een tijdschakelaar wordt de server op een van te voren ingestelde tijd gestart en gestopt.

- De backupdata worden opgeslagen op een externe USB-disk. Bij het opstarten wordt deze disk niet gemount en blijft zodoende off-line

- De Backup-Server bevindt zich buiten de woning en heeft een LAN verbinding met het thuisnetwerk.

- De Backup-Server is vanaf het thuisnetwerk niet bereikbaar, heeft geen gedeelde bestanden en is wachtwoord beveiligd.

- Door middel van een cron start de Backup-Server een backup.

- Als eerste wordt gecontroleerd of de bron in orde is. De bron is de 'vault' op de 3e HDD van de thuisserver. In deze vault is een controle bestand geplaatst. Dit is een tekst bestand met daarin een specifiek woord.

Als dit bestand niet gevonden wordt en/of niet geopend kan worden en/of het specifieke woord niet bestaat (encrypted?), wordt ervan uitgegaan dat de Thuisserver geheel of gedeeltelijk geransomed is. In dit geval verbreekt de Backup-Server de verbinding, stuurt een e-mail naar Admin en schakeld zich vervolgens uit (#shutdown now). - Als het controlebestand in orde is wordt de externe USB SSD gekoppeld en middels RSYNC gesynchroniseerd met //thuisserver/vault.

- Hetzelfde proces als in 5 en 6 wordt op de hand uitgevoerd voor het synchroniseren van de Macrium Reflect PC-Images die opgeslagen zijn op 1 van de PC's.

- Zodra de synchronisaties uitgevoerd zijn wordt de externe USB-SSD ontkoppeld.

- Om een Windows PC te kunnen herstellen met Macrium Reflect Image is op de Backup-Server Samba geïnstalleerd, maar per default disabled en de Share map op de Backup-Server is leeg. Op de Backup-Server moet eerst de gewenste Image van de Backup naar de Share map gekopieerd moeten worden en vervolgens moet Samba gestart worden. Dit moet alleen gedaan worden als het netwerk ransome-vrij is en alleen de betreffende PC en Backupserver aangesloten zijn.

Nu kan de Windows PC geboot worden met Macrium Reflect en hersteld worden met de image op de Samba share. - Het Thuisserver OS en alle data van de Thuisserver en PC's kunnen hersteld worden door de gewenste tarballs te synchroniseren van de Backup-Server naar de Thuisserver.